Antivirus gratuiti e a pagamento, qual è la scelta migliore?

22 Dicembre 2020Linkedin: venduti i dati di 500 milioni di utenti

6 Aprile 2021

Il Ransomware (chiamati anche rogueware o scareware) è oramai noto nell’ambito dei cyber attacchi ed è una delle minacce più attive e dannose che le imprese devono affrontare al giorno d’oggi. Per capire meglio di cosa si tratta dobbiamo innanzitutto capire cos’è. Con questa parola si indica essenzialmente un tipo di malware utilizzato dai cyber criminali, per crittografare file personali e interi sistemi e renderli inaccessibili, previo un pagamento di un riscatto. Sono due le principali tipologie di ransomware: il crypto-ramsomware e il locker ransomware. Il primo codifica i file memorizzati nel computer, impedendo all’utente l’accesso dei file; il secondo non crittografa i file, ma impedisce l’accesso al proprio dispositivo che diventa inutilizzabile.

WannaCry e l’attacco del 2017, la più grande epidemia di ransomware

Uno dei ransomware più famosi del suo genere è il WannaCry, appositamente concepito per sfruttare la vulnerabilità di Windows, il SMB (Server Message Block) utilizzato per condividere file stampanti e altre periferiche e dispositivi connessi alla rete. Nel noto attacco del 2017, ricordato come la più grande epidemia di ransomware della storia, WannaCry ha complessivamente colpito più di 230.000 PC in tutto il mondo, dai computer della pubblica amministrazione, alle università, agli ospedali, ai trasporti ferroviari e aziende nel settore tecnologico e provider di servizi di telecomunicazione, fino ai server della telco spagnola Telefonica, e il gigante delle sedizioni Maersk, una delle prime aziende ad essere colpita dall’attacco informatico, interrompendo così le le operazioni nei principali porti di Mumbai, Rotterdam e Los Angeles. I paesi più colpiti sono stati Russia, Cina Ucraina, Taiwan, India e Brasile. L’attacco ransomware WannaCry ha avuto un considerevole impatto economico in tutto il mondo. Ad esempio la National Health Service, società inglese che gestisce le strutture mediche del Regno Unito, l’attacco informatico WannaCry gli è costato 92 milioni di sterline, con 19.000 appuntamenti cancellati, nonché terribili casi di ambulanze dirottate nel loro percorso. Su scala mondiale, si stima che le aziende colpite da questo ransomware abbia causato una perdita di 4 miliardi di dollari.

Una recente indagine condotta da Kaspersky ha rilevato che “nel 2019 ben 767.907 utenti sono stati attaccati dagli encryptor e quasi un terzo di questi (30%) erano dipendenti aziendali. Tra tutte le famiglie di encryption, WannaCry rimane quella più utilizzata: nel 2019 ha attaccato 164.433 utenti costituendo il 21% di tutti gli attacchi rilevati. A seguire, tra le altre famiglie di ransomware più sfruttate, con un margine significativo, troviamo GandCrab (11%) e Stop (4%). Il primo è un noto ransomware-as-a-service, sviluppato da un team di criminali e, già da anni, reso disponibile ad una community più ampia. La campagna di ransomware Stop è stata invece diffusa attraverso software e siti web compromessi, oltre che attraverso adware”.

"A seguito dell’esplosione dell’epidemia WannaCry, i criminali informatici, per sferrare altri attacchi ransomware, hanno diversificato i loro vettori di attacco. Gli attacchi sono diventati più mirati e l’attenzione è stata rivolta ad aziende, organizzazioni governative e strutture sanitarie, tutti settori in cui le informazioni sono critiche e le probabilità di ottenere un riscatto più alto sono quindi più elevate. Durante la pandemia di COVID-19, le organizzazioni più vulnerabili sono state gli ospedali che spesso non hanno potuto accedere alle attrezzature mediche necessarie e alle informazioni sui pazienti.

Il Global Cybercrime Programme di INTERPOL ha aiutato le organizzazioni colpite a riorganizzarsi dopo gli attacchi e a prevenire ulteriori danni. Attualmente, stiamo lavorando a stretto contatto con i nostri Paesi membri e i partner privati, tra cui Kaspersky, per sensibilizzare l'opinione pubblica sui temi di mitigazione e prevenzione delle minacce informatiche, attraverso una campagna di sensibilizzazione globale", ha dichiarato Craig Jones, Direttore della Direzione Cybercrime di INTERPOL.

"L'epidemia WannaCry ha causato alle aziende perdite di fatturato per milioni di dollari, dovute principalmente a tempi di inattività o ai costi legati ai danni alla reputazione, dimostrando ciò che accade quando un ransomware viene diffuso su vasta scala. Il ransomware rimane una minaccia più che concreta, soprattutto tenendo conto che molti utenti non sono informati e potrebbero cadere facilmente nella trappola dei criminali informatici.

Per rendere meno efficace e meno critica questa minaccia è importante adottare un corretto approccio alla sicurezza e misure di protezione adeguate. Ci auguriamo che il 12 maggio, l'Anti-Ransomware Day, possa segnare il giorno in cui le aziende e gli utenti di tutto il mondo non debbano più confrontarsi con i ransomware", ha dichiarato Sergey Martsynkyan, Head of B2B Product Marketing di Kaspersky.

La storia della diffusione del ransomware WannaCry è stato raccontata da Kaspersky in un avvincente documentario, in cui viene intervistato Marcus Hutchins, il ragazzo che ha trovato il killswitch nel codice sorgente del malware.

WannaCry ancora una minaccia persistente per le aziende

Secondo un rapporto sempre della Kaspersky, alcuni eventi accaduti all’inizio del 2020 suggeriscono che questo malware è ancora una minaccia persistente, benché non più così diffuso. A febbraio dell’anno scorso l’impianto di gas naturale statunitense è stato colpito da un attacco ransomware e ha comportato la chiusura dell’impianto per due giorni. In aprile è stata colpita la Energias de Portugal (EDP), uno dei maggiori operatori europei nel settore energetico, da cui gli aggressori hanno sottratto circa 10TB di informazioni sensibili che avrebbero restituito sono dopo il pagamento di 10 milioni di euro in bitcoin.

Anche la FireEye, una delle più importanti società statunitensi di sicurezza informatica, ha sottolineato che la CryptoLocker è una crescente minaccia, in cui gli attori principali adottano sempre più sofisticate metodologie di distribuzione e attacco.

Rapporto Sophos: pagare il riscatto per il recupero dei dati comporta pochi benefici in termini di tempo e costi

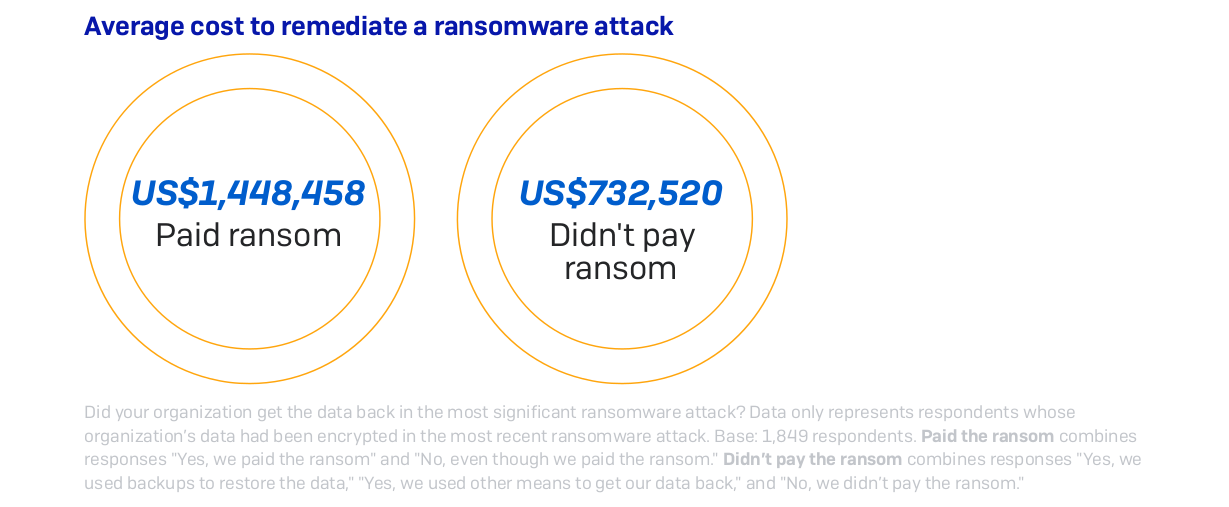

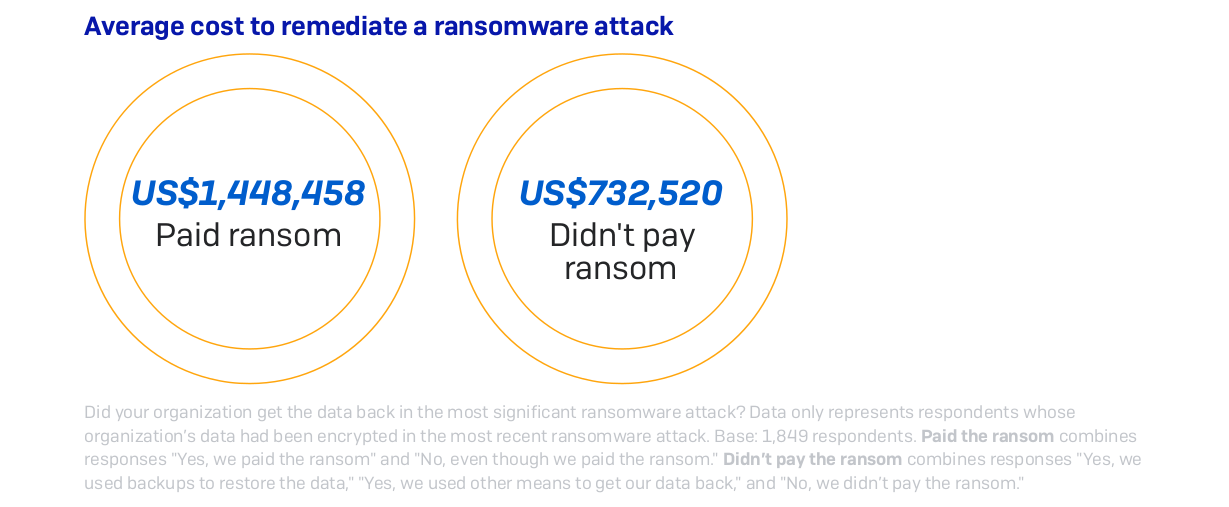

Secondo la ricerca “The State of Ransomware 2020” della Sophos Rapid Response (società leader mondiale nella cybersecurity nex-gen), condotta su un campione di 5000 responsabili IT di imprese operanti in 26 paesi, per valutarne il livello di consapevolezza e di esperienza nell’ambito di attacchi informatici, si evince che il 27% degli intervistati ha ammesso di aver pagato il riscatto ai cyber-criminali per riottenere i propri dati. Una scelta che, secondo lo stesso studio, non conviene. Infatti le aziende che pagano il riscatto, spendono in media 1.448,458 milioni di dollari, contro i 732.520 dollari di chi decide di non pagare.

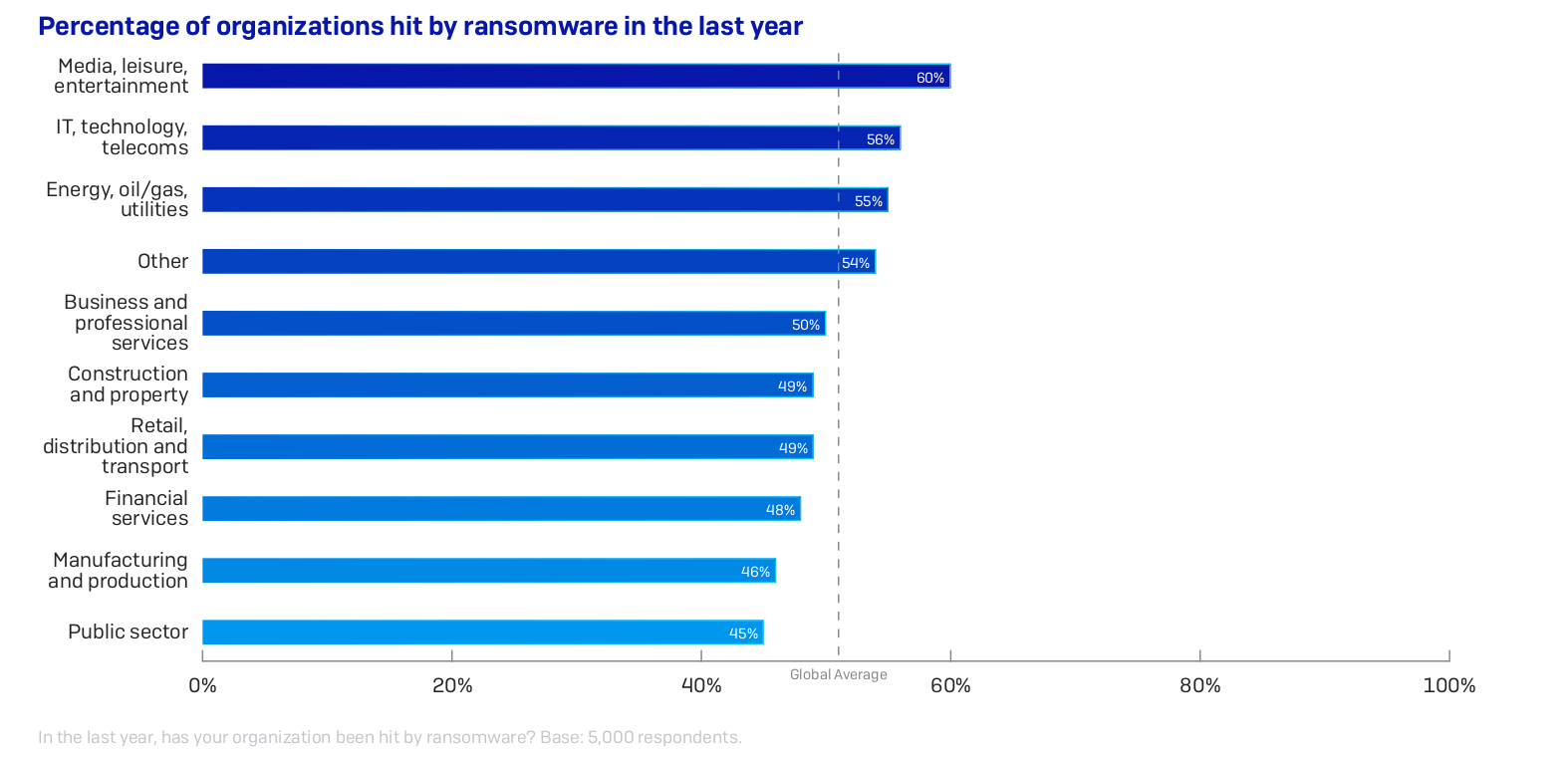

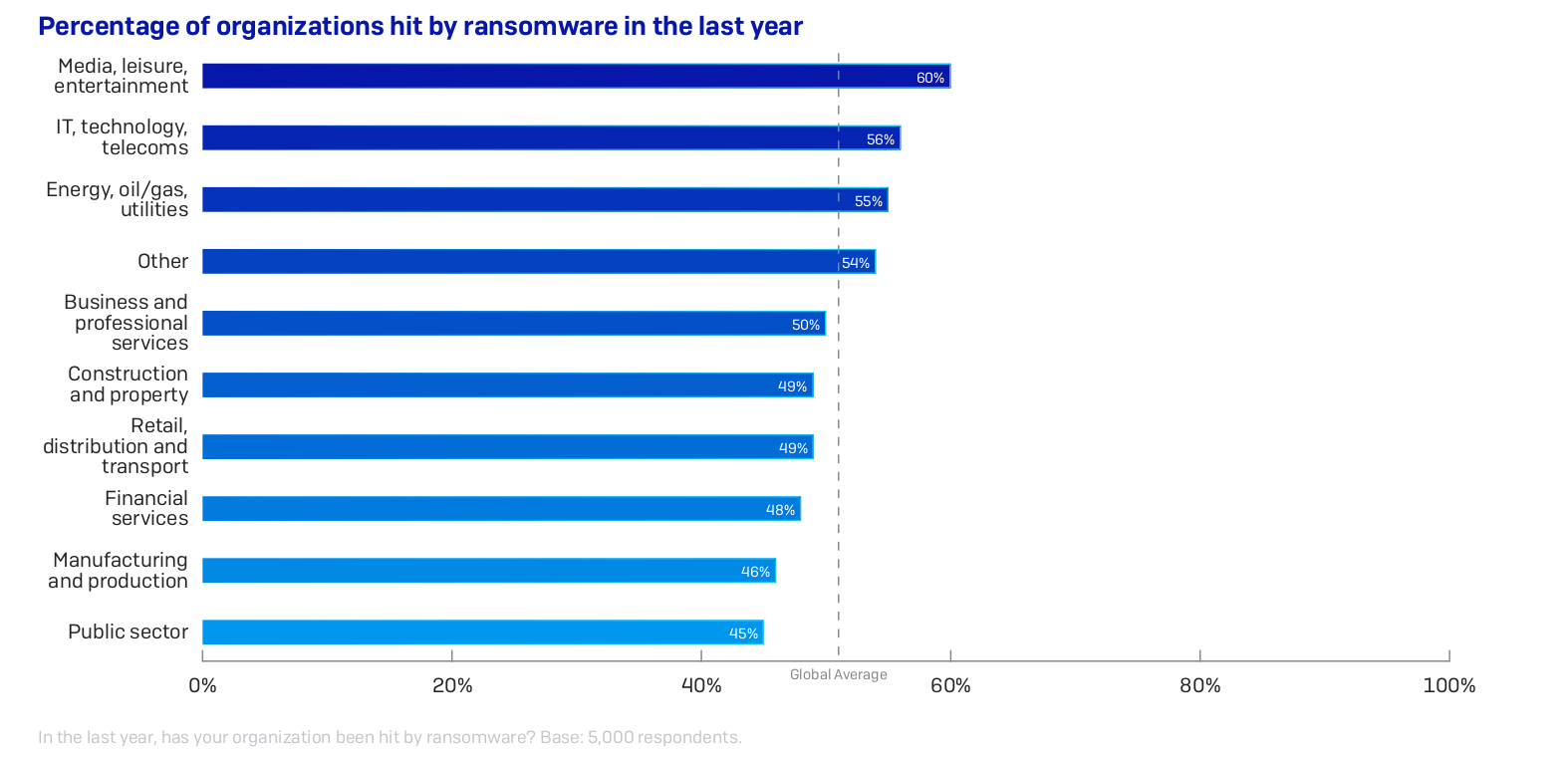

Nel dettaglio di questa indagine risulta che il 51% delle organizzazioni è stata colpita da attacchi ransomware solo nell’ultimo anno; in quasi tre quarti (73%) degli attacchi i dati sono stati criptati, di questi solo il 26% è riuscita a recuperare i propri dati pagando il riscatto e l’1% ha pagato senza recuperarli. Più del doppio delle organizzazioni, il 56%, è riuscito a recuperare i propri dati grazie il backup anziché pagando il riscatto (26%).

Il settore pubblico risulta essere stato il meno colpito (45% delle organizzazioni pubbliche ha dichiarato di aver subito un attacco ransomware nell’ultimo anno), rispetto a una media globale del 51%. A livello globale, i settori dei media e dell’intrattenimento sono stati colpiti maggiormente: il 60% dichiara di essere stata vittima di ransomware.

L’84% degli intervistati dichiara di avere una polizza per proteggersi dagli attacchi informatici, ma solo il 64% di chi è assicurato, ha un contratto che copre i danni fatti dal ransomware (94% di queste paga il riscatto per riavere i dati). Il 68% delle aziende italiane ha dichiarato di essere assicurata anche contro questo tipo di attacchi.

“Nei casi di attacchi human-operated, chi guida l’offensiva può adattarsi e reagire ai cambiamenti in tempo reale. In questo caso, è stato conquistato contemporaneamente l’accesso a due server, così quando la vittima ha rilevato l’attacco e ha disabilitato uno dei due (convincendosi di aver bloccato il ransomware), i cybercriminali non hanno dovuto far altro che passare all’altro server e continuare il proprio attacco indisturbati. Avere un piano B rappresenta un approccio comune per gli attacchi human-operated ed è un importante promemoria del fatto che aver bloccato un’attività sospetta sulla propria rete non significa che l’attacco sia finito” spiega Peter Mackenzie, manager di Sophos Rapid Response.

Guardando i dati globali, l’India risulta essere la più colpita: su 300 intervistati, l’82% ha risposto di avere subito un attacco ransomware nell’ultimo anno e solo l’8% è riuscito a bloccare l’attacco prima che potessero crittografare i dati. Questo non sorprende perché la sicurezza informatica è generalmente molto scarsa, il che rende le aziende più vulnerabili agli attacchi informatici. Gli Stati Uniti, Regno Unito e Cina si attestano rispettivamente al 59%, 48% e 45%. Il 41% delle aziende italiane ha dichiarato di essere stata colpita, e il 38% di questi è riuscito a bloccarlo. Filippine, Polonia e Sud Africa risultano essere le meno colpite, con il 30%, il 28% e il 24%.

Nel 73% dei casi globali, i criminali informatici sono riusciti a crittografare i dati, il 24% è riuscito a fermare la crittografia e il 3% degli intervistati ha dichiarato che i propri dati non sono stati crittografati, ma stavano ancora aspettando la restituzione (un tipo di attacco diffuso in Nigeria, Colombia, Sud Africa, Cina, Polonia, Belgio e Filippine).

L’attacco ransomware risulta essere molto più efficace in Giappone (dei 42% solo il 5% è riuscito a fermare l’attacco). Al contrario, in Turchia, la metà degli attacchi (51%) lo sono stati interrotti prima che i dati potessero essere crittografati.

"Spesso le aziende si sentono messe sotto pressione perché si ritiene che pagando il riscatto sarà possibile limitare i danni, ma è solo un’illusione" - spiega Chester Wisniewski, principal research scientist di Sophos - "La ricerca svolta da Sophos mostra che pagare il riscatto comporta pochi benefici in termini di tempo e costi. Questo perché una sola chiave per la decodifica dei dati potrebbe non essere sufficiente per il recupero degli stessi in quanto spesso i cyber criminali utilizzano diverse chiavi, rendendo l’operazione di ripristino complessa e dispendiosa".

Assieme a questa ricerca, sul sito della Sophos è possibile leggere il nuovo rapporto realizzato dai SophosLab, il Maze Ransomware: Extorting Victims for 1 Year and Counting, che esamina gli strumenti, le tecniche e le procedure alla base del ransomware, una minaccia sempre più sofisticata che combina l’encryption dei dati con il furto e la diffusione di informazioni riservate e strategiche per l’attività di business.

“Cybercriminali esperti, come coloro che hanno dato vita al ransomware Maze, non si limitano a criptare i file, ma li rubano con l’intento di divulgarli e mettere a rischio la reputazione e l’attività di business delle loro vittime”, spiga ancora Chester Wisniewski. “Un esempio perfetto è stato il ransomware LockBit. Inoltre, alcuni cyber criminali cercano anche di cancellare o di sabotare i backup per rendere più difficile il recupero dei dati da parte delle vittime e portarli così a cedere al ricatto e pagare la somma richiesta. Il modo migliore per affrontare queste situazioni è avere sempre un backup offline e utilizzare soluzioni di sicurezza efficaci e multilivello che rilevino e blocchino gli attacchi in diverse fasi".

Proteggere la propria azienda dagli attacchi ransomware e da altre minacce, dovrebbe essere una priorità. Con la pandemia globale di COVID è aumentato il volume delle violazioni e nel terzo rapporto della Vmware Carbon Black sulla cybersecurity in Italia, intitolato “Italia Threat Report – Le imprese estese sotto minaccia”, viene rilevato un incremento sia in termini di volumi degli attacchi informatici, sia delle violazioni nel corso degli ultimi 12 mesi. Il 99% delle aziende italiane partecipanti allo studio ha dichiarato di aver subito una violazione dei dati a causa di un attacco informatico, con una media di 2,20 violazioni per organizzazione. Il 68% degli intervistati ha affermato di aver subito due o più violazioni e un 6% ha affermato di averne subite cinque o più. Il rapporto sottolinea il fatto che “Le tipologie più prolifiche di attacchi informatici sono state quelle a Google Drive, seguite dal process hollowing (lo svuotamento dei processi) e dall’island hopping (un termine utilizzato per descrivere il processo di indebolimento delle difese informatiche di un’azienda, che consiste nell’attaccare la sua rete vulnerabile di partner, anziché lanciare un attacco diretto) – un cambiamento di passo rispetto all’ottobre dell’anno scorso, quando i custom e commodity malware si collocavano al primo posto”.

Le tecniche dei cybercriminali stanno adottando tecniche più diversificate e sofisticate.

Per evitare l’attacco e prevenire i danni causati da questo, si dovrebbe adottare delle misure di protezione adeguate e pianificare backup frequenti.

Per risolvere questo problema Softb1te dispone per le aziende il prodotto KEY-PLAN che garantisce un piano di manutenzione hardware e software monitorato costantemente. Le attività di backup, pianificate giornalmente e storicizzate, avvengono attraverso tecnologie specificamente sviluppate da Softb1te per garantire il ripristino in breve tempo di tutte le apparecchiature infrastrutturali nel minor tempo possibile.

Scopri come possiamo proteggere i tuoi dati. Clicca il pulsante qui sotto.